Introduction

La directive NIS2 marque une évolution majeure dans la stratégie européenne de cybersécurité. Destinée à renforcer la résilience des entités critiques, elle impose de nouvelles exigences en matière de gestion des risques, de sécurité logistique, d’inventaire et de sécurité physique. Avec une échéance de transposition fixée au 17 octobre 2024, les États membres et entreprises concernés n’ont que peu de temps pour se préparer efficacement. Cet article propose un décryptage clair de la directive NIS2 et un guide de déploiement pratique pour s’y conformer, notamment en matière de reporting d’incidents en 24 heures.

Obligations de la directive NIS2

1. Gestion des risques

La directive NIS2 impose aux entités essentielles et importantes une obligation de gestion proactive des cyber-risques. Cela implique la mise en place de politiques internes de cybersécurité, l’identification des menaces, et l’élaboration d’un plan global de résilience. Ces mesures doivent être adaptées à la taille, aux services fournis et au niveau de criticité de l’entité.

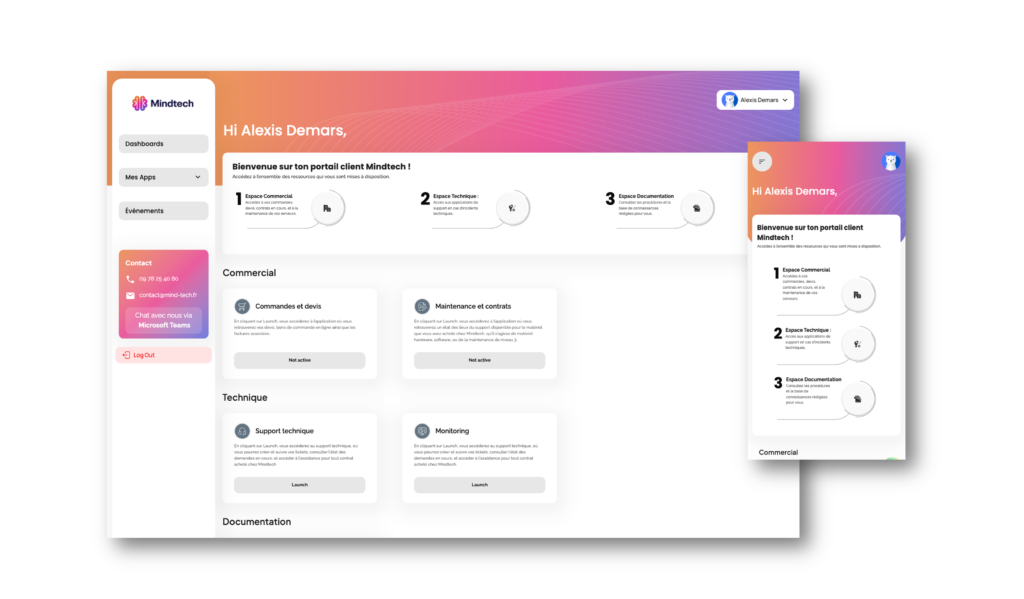

2. Inventaire des actifs critiques

Connaître précisément les actifs critiques constitue un préalable indispensable à toute stratégie de cybersécurité. NIS2 exige la tenue d’un inventaire à jour des systèmes d’information, équipements réseau, logiciels et données sensibles. Cet inventaire facilite l’analyse des vulnérabilités et la priorisation des actions de sécurisation.

3. Sécurité physique

La sécurité des infrastructures physiques fait désormais partie intégrante des exigences de conformité. Cela inclut le contrôle des accès physiques, la surveillance continue des installations et la mise en place d’équipements résilients. NIS2 renforce le lien entre sécurité physique et cybersécurité pour prévenir toute forme d’intrusion ou de sabotage.

4. Sécurité de la chaîne logistique

La directive NIS2 rend les entités responsables de la sécurité de leurs fournisseurs. Cela suppose une évaluation régulière des prestataires et sous-traitants, accompagnée de clauses contractuelles imposant des standards de sécurité. La sécurisation de la chaîne logistique a pour but de réduire les risques d’attaques indirectes via des partenaires vulnérables.

Processus d’incident reporting

1. Objectifs et exigences du reporting en moins de 24h

NIS2 introduit une obligation forte : toute entité touchée par un incident de sécurité majeur doit le notifier à l’autorité nationale compétente dans les 24 heures suivant sa détection. Cette exigence vise à améliorer la réactivité, limiter la propagation des menaces et renforcer la coopération entre les acteurs européens.

2. Guide d’implémentation rapide

- Mise en place d’une cellule de gestion des incidents : Identifiez une équipe dédiée et formée aux procédures de détection et de réponse.

- Automatisation du signalement : Intégrez des outils capables de générer des alertes en temps réel et d’accélérer la documentation des incidents.

- Protocoles de communication : Établissez une chaîne de communication claire pour escalader rapidement l’information jusqu’aux autorités concernées.

- Tests et simulations : Organisez régulièrement des exercices pour garantir la bonne maîtrise du processus de notification en 24 heures.

Étapes de conformité à la directive NIS2

1. Transposition des obligations avant le 17 octobre 2024

Chaque État membre de l’Union européenne doit transposer la directive NIS2 dans son droit national d’ici le 17 octobre 2024. Les entités concernées doivent dès à présent suivre les publications réglementaires nationales et anticiper les adaptations nécessaires à leurs processus et systèmes.

2. Exécution à partir du 18 octobre 2024

Dès le 18 octobre, toute entité essentielle ou importante devra démontrer sa conformité aux obligations de la directive NIS2. Cela inclut la documentation des mesures prises, les rapports de risque, les plans de gestion d’incidents et la mise à jour des inventaires. Des audits de conformité pourront être menés par les autorités compétentes nationales.

Pour un aperçu plus large des implications réglementaires en cybersécurité, consultez également notre article sur la mise en conformité RGPD et cybersécurité.

FAQ – Ce que les entreprises se demandent aussi

Quelles entreprises sont concernées par NIS2 ?

NIS2 s’applique aux entités dites “essentielles” et “importantes”, opérant dans des secteurs critiques tels que l’énergie, la santé, les transports, les finances, ou encore les infrastructures numériques.

Que se passe-t-il si une entreprise ne respecte pas NIS2 ?

Le non-respect des obligations NIS2 peut entraîner des sanctions administratives, financières ou des restrictions d’activité, selon le droit national en vigueur.

Comment préparer un plan de réponse aux incidents ?

Un bon plan repose sur l’identification des incidents types, un organigramme clair des responsabilités, des procédures de signalement rapides et une documentation exhaustive.

Peut-on externaliser la conformité NIS2 ?

Oui, à condition de s’assurer que le prestataire respecte également les exigences de la directive et d’intégrer la sécurité dans les accords contractuels.

À retenir

La directive NIS2 impose un cadre rigoureux en matière de cybersécurité pour les entités critiques. Sa mise en œuvre exige une anticipation sérieuse des obligations : gestion des risques, suivi de la chaîne logistique, sécurité physique et rapidité de communication lors d’un incident. L’échéance du 17 octobre 2024 approchant, il est urgent pour les entreprises concernées de se mobiliser, d’effectuer un audit de maturité et de s’engager dans un processus de conformité structuré et documenté. La réussite de ce déploiement repose sur une stratégie mêlant rigueur technique, formation continue et anticipation réglementaire.

No comment yet, add your voice below!